什么是隐匿隧道攻击?

在实际的网络中,通常会通过各种边界设备、软/硬件防火墙甚至入侵检测系统来检查对外连接情况,如果发现异样,就会对通信进行阻断。如果发起方将数据包按照边界设备所允许的数据包类型或端口进行封装,然后穿过边界设备与对方进行通信,当封装的数据包到达目的地时,将数据包还原,并将还原后的数据包发送到相应服务器上。这种技术称为隧道技术。

在黑客实际入侵过程中,攻击者在开始与被控制主机通信时,通过利用DNS、ICMP等合法协议来构建隐匿隧道来掩护其传递的非法信息,这类攻击称为隐匿隧道攻击。

隐匿隧道攻击引发的典型安全事件

Google极光攻击

Google Aurora(极光)攻击是一个十分著名的APT攻击。Google的一名雇员点击即时消息中的一条恶意链接,该恶意链接的网站页面载入含有shellcode的JavaScript程序码造成IE浏览器溢出,进而执行FTP下载程序,攻击者通过与受害者主机建立SSL隐匿隧道链接,持续监听并最终获得了该雇员访问Google服务器的帐号密码等信息,从而引发了一系列事件导致这个搜索引擎巨人的网络被渗入数月,并且造成各种系统的数据被窃取。

美国E公司数据泄露事件

E公司是是美国三大个人信用服务中介机构之一,攻击者通过利用隐匿隧道攻击规避了其强访问控制设备、防火墙、入侵检测系统等边界防护措施,导致超过1.47亿个人征信记录被暴露。

隐匿隧道攻击特点

隐匿隧道攻击最典型的特点在于其隐蔽性。为避免非法通信行为被边界设备拦截,攻击者通常会将非法信息进行封装,表面上看似是正常业务流量,实则“危机四伏”。由于大部分边界设备的流量过滤机制依赖于端口和协议,网络攻击检测机制依赖于流量特征,从而无法对这类精心构造的非法信息进行拦截。因此,攻击者可通过与被入侵主机建立隐匿隧道通信连接,达到传递非法信息的目的,如病毒投放、信息窃取、信息篡改、远程控制、利用被入侵主机挖矿等。

常见的隐匿隧道攻击类型

随着目前安全防护措施的不断完善,使用HTTP通信时被阻断的几率不断增大,攻击者开始选择更为安全隐蔽的隧道通信技术,如DNS、ICMP、各种协议over HTTP隧道等。由于DNS、ICMP等协议是大部分主机所必须使用的协议,因此基于DNS协议、ICMP协议构建隐匿隧道通信的方式逐渐成为隐匿隧道攻击的主流技术。

■ DNS隐匿隧道攻击

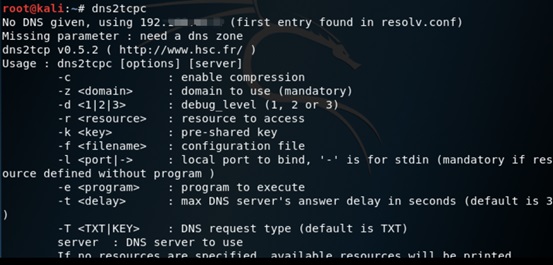

DNS隧道是将其他协议的内容封装在DNS协议中,然后以DNS请求和响应包完成传输数据(通信)的技术。当前网络世界中的DNS是一项必不可少的服务,所以防火墙和入侵检测设备出于可用性和用户友好的考虑将很难做到完全过滤掉DNS流量,因此,攻击者可以利用它实现诸如远程控制,文件传输等操作,众多研究表明DNS Tunneling在僵尸网络和APT攻击中扮演着至关重要的角色。

DNS隐匿隧道构建

■ ICMP隐匿隧道攻击

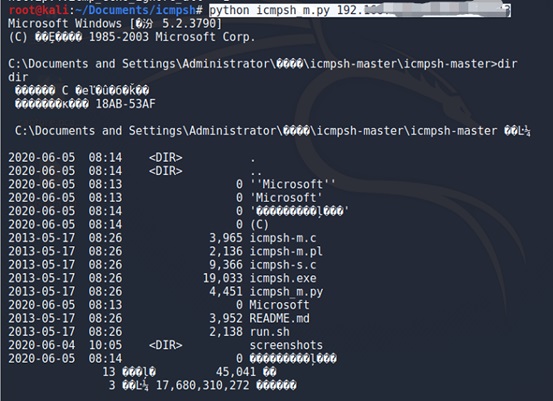

ICMP隧道是指将TCP连接通过ICMP包进行隧道传送的一种方法。由于数据是利用PING请求/回复报文通过网络层传输,因此并不需要指定服务或者端口。这种流量是无法被基于代理的防火墙检测到的,因此这种方式可能绕过一些防火墙规则。

ICMP隐匿隧道构建

迪普科技解决方案

网络安全威胁感知大数据平台高效检测隐匿隧道攻击

由于攻击者将非法数据进行封装,利用正常的协议构建隐匿隧道进行非法通信,攻击特征极不明显,因此可轻易躲过现网中基于规则特征检测网络攻击的安全防护措施;而传统的隐匿隧道攻击检测技术大多依赖于简单的统计规则进行检测,如统计请求频率、判断请求数据包大小等,依靠单一维度的检测、分析机制,导致隐匿隧道攻击检测的误报率非常高。

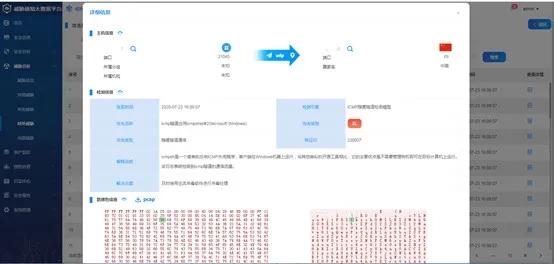

针对隐匿隧道攻击,迪普科技安全算法团队通过收集大量的不同协议的隐匿隧道流量样本进行分析测算,构建出多种隐匿隧道攻击检测模型, 并成功应用到迪普科技网络安全威胁感知大数据平台,如针对DNS隐匿隧道,通过匹配报文中所呈现出的域名信息、域名后缀信息、response应答信息,以及请求频率、请求数据包大小等内容进行综合评估分析;针对ICMP隐匿隧道攻击,通过匹配数据包发送频率、type值、应答信息、payload大小及内容等进行综合分析。有效提升隐匿隧道攻击检测效率,隐匿隧道攻击检出率高达98%以上!

隐匿隧道攻击高效检出

隐匿隧道攻击防范指南

■ 定期采用主流杀毒软件进行查杀,对出现的未知软件及时进行清除。

■ 对有关出站或入站DNS查询的长度、类型或大小等建立规则。

■ 借助网络安全分析设备对用户和(或)系统行为进行分析,可自动发现异常情况,例如访问新域时,尤其是访问方法和频率异常时。

■ 处于生产区的服务器主机在必要时禁止ICMP协议。

|