最近有一款很火的综艺《乘风破浪的姐姐》,一群30/40/50+的姐姐早已见惯了大风大浪拥有了乘风破浪的勇气和力量!当面对全新的事物时她们依然能够全情投入,这种努力拼搏的状态,激励着我们年轻人。

!

但,那是属于姐姐们的新领域~

而我们要在开拓新技术的道路上

不断的超越自己!

就像SFC2.0智能安全资源池,它的出现让网络信息安全保障体系达到了一个新的高度!

在客户网络中除了部署防火墙、IPS、WAF等比较常见的安全设备,还部署了非法外联监控管理系统、防病毒系统、补丁分发系统、入侵检测系统、漏洞扫描系统等,为网络和安全管理提供有效的技术支撑。但是随着客户网络安全设备部署的数量越来越多,种类不尽相同,如何更好的部署、管理这些安全设备是首先要解决的问题。

01传统网络安全架构面临的难题

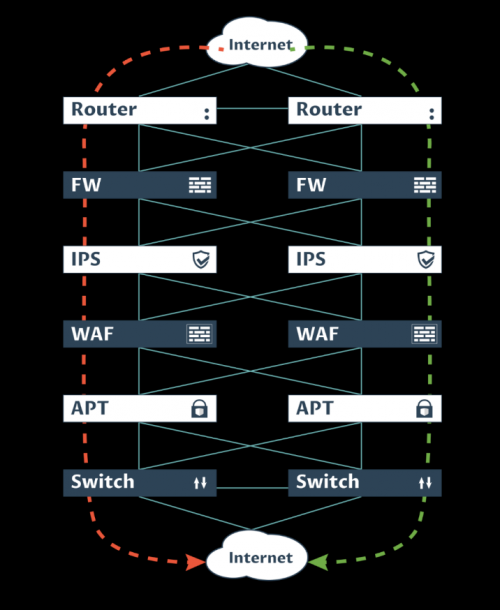

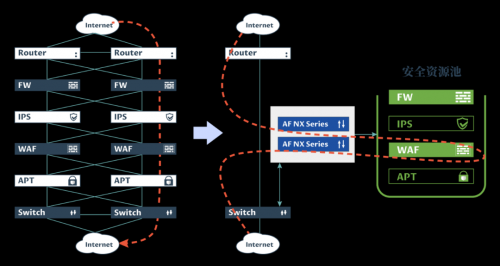

现在大多数客户网络采用的还是传统的网络安全架构。(如图1)

图1:传统网络安全架构

来自不同品牌、不同功能的安全产品串联在一起,虽然在一定程度解决了部署问题,但因架构的关系,引入了一些新的问题。

⑴ 扩展性差:传统安全架构无法很好的进行安全设备的横向扩展,并且完全受限于上下游设备的端口数量,随着客户网络规模越来越大,安全设备部署会越多越复杂,那么扩展性就成了客户网络非常棘手的问题。

⑵ 故障点多:在串接链路上,每一个安全设备都是一个阻塞故障点,众多的阻塞故障点再加上错综复杂的连接关系,当客户安全网络出现故障时,增加了故障排查的复杂度,无法快速定位故障点。

⑶ 性能相互牵制:因架构固有的特征,导致客户网络里所有安全设备的性能相互牵制。举例:图1中,防火墙的处理性能是10Gbps,WAF的性能是1Gbps,此时防火墙的流量处理,最多只能1Gbps。

⑷ 安全设备利用率低下:从外网接入的流量,需要直通式的经过所有的安全设备,不管流量是否需要经过此类安全设备,无用的流量消耗了安全设备的处理性能同时也增加了转发时延。

⑸ 换代成本高:安全设备会随着客户网络的升级更新换代,新安全设备加入后,老旧设备只能下线,无法很好的利用。

⑹ 运维繁琐、流量不可视:客户网络新增、升级安全设备及安全设备PoC等操作都非常麻烦,需要繁琐的割接流程,预备回退方案等。同时在网络发生问题后,需要单台设备登陆,无法快速定位问题。

⑺ 功能单一,旁路分析需额外部署设备:在传统的安全网络架构中,只能单独部署TAP设备来解决多份流量的问题,从而增加了额外的成本。同时有些分析系统需要防火墙过滤之后的流量,这种情况下就得额外的部署分光器等设备来达到目的。

可以看到,传统安全架构在客户网络部署中存在很多弊端。

我们结合对安全网络运维的需求及对网络安全架构的深入理解,提出了SFC2.0智能安全资源池网络架构。

那么,SFC2.0智能安全资源池网络架构 VS 传统安全架构的优势到底体现在哪里呢?

02C位出道:SFC2.0智能安全资源池架构

采用先进的SDN控制理念,打破了传统网络安全架构的纯串接模式,实现物理单臂旁挂,逻辑串接的方式。

简化了客户的网络安全架构,提高设备的利用率,保护客户的设备投资,最终解决了上述传统网络安全架构所带来的问题。

SFC 2.0智能安全资源池网络架构的核心组件是

✓ 星融Asterfusion NX 多功能交换机

✓ 星融SFC控制器

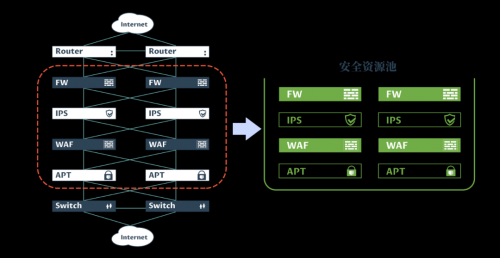

图2中,NX多功能交换机以单臂方式旁挂在客户网络的核心交换机(出口交换机)上,可以与核心交换机形成主备连接或主主双活连接。

图2:SFC 2.0智能安全资源池网络架构

所有的安全设备统一以单臂/双臂的模式直接接入到NX交换机中。

通过这种连接方式,使安全设备统一部署、规划形成了安全资源池,配合SFC 2.0的智能服务链调度方案使安全设备得到最大化的利用。

SFC控制器用来完成对NX交换机的所有配置和管理工作。

那么“安全资源池”到底是个啥?

安全资源池顾名思义,将所有的安全设备从传统串接的链路中解放出来,进行统一的部署、管理。

当一组安全工具出现性能不足时,则可横向的添加新的安全设备,完成性能升级。

通过这种方式可以很好利用原有的安全设备,避免资源浪费,减小客户的损失。同时灵活的横向扩展能力,也让客户安全网络有良好的伸缩性。

图3:安全资源池(物理)

安全资源池里的安全设备可以是传统的专有硬件部署,这一类称为物理安全资源池。也可以是通用的服务器部署,服务器上运行虚拟化技术,将各类安全工具以虚拟机的形式运行在X86服务器上,来完成所需的安全服务,这类称为虚拟安全资源池。(SFC 2.0 同时支持两种安全资源池的部署)

那之前提到的“智能服务链”又是什么概念呢?

在安全设备以资源池的形式部署后,面临的首要问题就是如何快速有效的实现安全即服务的功能。

举个🌰,在云数据中心中,不同区域间的互访都会有一套安全策略,不同的用户/租户/流量对安全的需求是不同的,这种情况下,就需要对流量进行的有效的区分,要让不同流量运行不同的安全策略。服务链的出现完美的解决了这个问题。

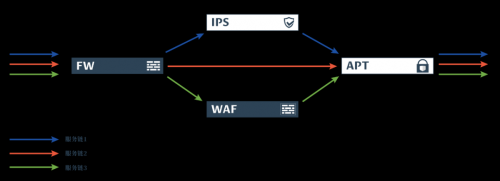

图4:安全设备服务链

简单来说,把网络流量按照既定的顺序,经过这些安全设备的形式称之为服务链(Service Chain),它也算是一种业务形式。

图4中,不同的业务流量/租户对网络安全的需求也不同,这时我们采用服务链灵活的业务编排,实现不同的流量运行不同的安全工具,既保证了流量的安全检测的需求,实现了定制化的流量安全策略,又提高了安全设备的利用率,同时也降低了网络流量的转发时延。

下面看看在实际的应用场景中,SFC2.0是如何乘风破浪的~03客户场景场景一:业务流量大,需要经常扩容变更

随着网络安全越来越被重视,以及客户网络业务流量与日俱增,需要部署更多的网络安全设备来满足业务流量的安全需求。

如采用了传统的网络安全架构,新增安全设备需要做详细的割接规划以及回退方案,并且要在业务访问量比较少的半夜进行,如果割接出现问题,还会影响到客户生产网络的正常业务。

所以新增安全设备、设备扩容、PoC等需要耗费大量的人力物力,导致CAPEX(CapitalExpenditure即资本性支出)大大增加。

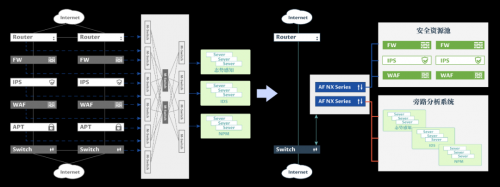

图5:业务流量大、需要经常扩容变更

👍🏻而SFC 2.0智能网络安全架构,可以帮助客户解决这类问题!

1、首先单台NX交换机最高可连接70多台安全设备,充分满足现有客户网络的安全需要,通过级联部署更可增加至百台。

2、同时NX交换机通过与安全设备即插即用,无需多网络有特殊的变更,新设备上线只需几分钟时间。

3、当安全设备部署好后,通过SFC控制器对流量进行编排,就可快速上线应用,如新增加的安全设备出现问题,也无需复杂的回退方案,只调整服务链即可,大大降低了CAPEX。(新产品PoC同理)

场景二:业务安全策略需要经常更新

客户的生产网络的业务流量比较复杂多变,需要运维人员经常做安全策略的增删改查操作。传统的网络安全架构,运维人员要登录不同的安全设备进行配置,厂商不同配置方法也就不同,这会耗费运维人员的大量时间。

👍🏻SFC 2.0的智能服务链编排,解决了这个难题!

1、在流量的入接口,通过IP五元组与VXLAN隧道等信息,精确的识别不同的流量,有针对的进行安全策略引流,既保证了流量能正常经过安全资源池检查,也确保不同流量拥有不同的安全策略。

2、运维人员在控制器上简单操作就能完成,不用再单独登录每一台安全设备进行配置啦。

场景三:业务流量对网络延时敏感

有些客户的生产网络中的业务流量对时延比较敏感,比如证券行业🏢、金融银行🏦,…如采用传统的网络安全架构,流量就必须经过所有的安全设备,很大程度上增加了业务流量到生产网络的时延。其实很多流量是无需经过所有的安全工具检查的。

图6:业务低时延应用场景比如图6右边图示,某些流量只需经过WAF设备,若是传统网络安全架构就无法对此流量进行优化。👍🏻通过SFC 2.0的智能服务链编排,问题得到了妥善解决!将需要低时延流量进行编排,就像图6中,让流量只流向WAF设备,WAF设备处理完后,直接转发到内网即可。

场景四:大型私有云场景

在一些大型的私有云数据中心中,不同的租户拥有不同的安全策略和安全权限。传统的网络安全架构,只能通过在生产区部署安全服务器,由安全服务器内的安全软件再进行安全策略和检查,出口的安全设备还是全流量运行。在这种情况下出口的网络安全设备没有达到最高的设备利用率,而额外又需要增加很多服务器进行二次的安全策略检查。

👍🏻SFC 2.0智能网络安全架构解决了这个难题!无需单独部署安全服务器,在SFC控制器上对不同的租户配置不同的安全服务链,在流量转发到NX交换机后,交换机会对流量进行精准识别,从而匹配不同的服务链。

|